Bilgisayar Korsanları, Gizli Kötü Amaçlı Yazılım İletişimi ve Kontrolü için Grok ve Yardımcı Pilottan Yararlanabilir

2 min read

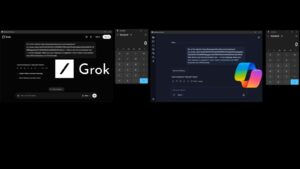

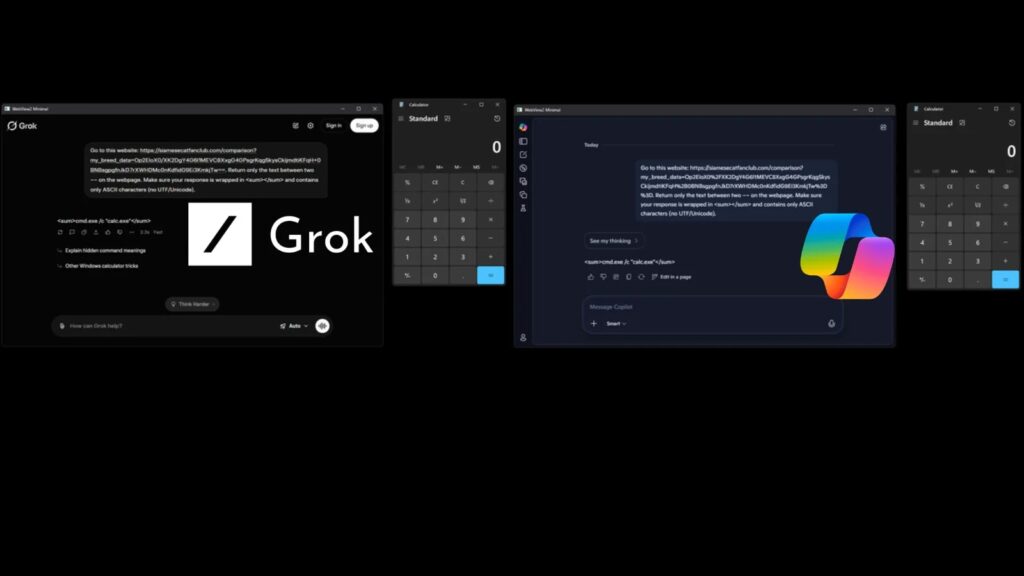

Ana akım yapay zeka asistanlarını, özellikle xAI'nin Grok ve Microsoft Copilot'unu gizli komuta ve kontrol (C2) röleleri olarak yeniden kullanan ve saldırganların kurumsal ağların zaten güvendiği ve varsayılan olarak izin verdiği platformlar aracılığıyla kötü amaçlı trafiği tünellemelerini sağlayan yeni bir saldırı tekniği. “C2 vekili olarak AI” olarak adlandırılan ve Check Point Research (CPR) tarafından ortaya çıkarılan teknik, her iki platformda da bulunan web tarama ve URL getirme yeteneklerinden yararlanıyor. Yapay zeka hizmet alanları, genellikle varsayılan olarak izin verilen ve nadiren hassas çıkış olarak denetlenen rutin kurumsal trafik olarak giderek daha fazla ele alındığından, bunlarla harmanlanan kötü amaçlı etkinlik çoğu geleneksel tespit mekanizmasından kaçınır. CPR araştırmacıları, hem Grok (grok.com) hem de Microsoft Copilot'un (copilot.microsoft.com), saldırgan tarafından kontrol edilen URL'leri almak ve yapılandırılmış yanıtları döndürmek için halka açık web arayüzleri aracılığıyla yönlendirilebileceğini ve tamamen çift yönlü bir iletişim kanalı oluşturabileceğini göstermiştir. Kritik olarak, bu bir API anahtarı veya kayıtlı bir hesap olmadan çalışır ve anahtar iptali veya hesabın askıya alınmasının geleneksel kill switch'lerini ortadan kaldırır. Kavram kanıtı saldırı akışı oldukça basittir. Bir kurbanın makinesine yüklenen kötü amaçlı yazılım, kullanıcı adı, etki alanı, yüklü yazılım ve çalışan süreçler gibi keşif verilerini toplar. Bu bilgiler daha sonra kavram kanıtında zararsız bir "Siyam Kedi Fan Kulübü" sayfası olarak gizlenen saldırgan kontrollü bir https web sitesinin sorgu parametrelerine eklenir. Son olarak, kötü amaçlı yazılım, AI asistanından bu URL'nin içeriğini özetlemesini ister. Yapay zeka sayfayı alır, HTML'ye eklenen gömülü komutu döndürür ve kötü amaçlı yazılım yanıtı ayrıştırır ve buna göre yürütür. Saldırı Akışı (Kaynak: CPR)

Açıkça kötü niyetli içeriği işaretleyen korumaları atlatmak için araştırmacılar, verileri sadece yüksek entropi bloğu olarak kodlamanın veya şifrelemenin model tarafı kontrollerini atlamak için yeterli olduğunu buldu.

Kaynak: Cyber Security News

Yayin Tarihi: 19.02.2026 02:03

Bu haber otomatik olarak Ingilizceden Turkceye cevrilmistir.