Sanal Mafyanın Elinde Oyuncak Olmak veya Olmamak İşte Bütün Mesele Tek Tıklama

8 min read

Ransomware’i (fidye yazılımını) basitçe anlatmak gerekirse, evdeki dört ayaklı dostumuz üzerinden şöyle düşünebiliriz: Köpeğimiz bizi tanır ve biz de onu. Bazen yaramazlık yapar — bir çorabınızı kaptığı olur ve dişlerinin arasında tutar. O çorabın ağzında durduğu süre, verilerinizin “rehin” tutulmasına benzer: erişemezsiniz. Çorabı geri almak için köpeğin istediği bir ödül maması vermeniz gerekir; fidye yazılımında ise verilerinizi geri almak için saldırganlara para ödemeniz beklenir. Ancak çorabı ödülle geri almak her zaman güvenli değildir — bazen aynı sorun yeniden ortaya çıkabilir; tıpkı fidye ödemenin verilerin kesin biçimde geri geleceğini garanti etmemesi gibi.

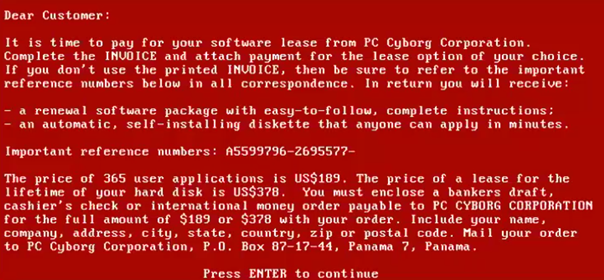

İlk fidye yazılımı 1989’da, PC Cyborg Virüs’ü olan AIDS idi. Zamanına göre oldukça basit bir virüstü. İsminden de anlaşılacağı üzere, her ne kadar bir doktordan beklenmeyecek bir şey olsa da virüsü geliştirip yayan bir doktordu. AIDS bir disket içinde yer alıyordu ve o yıllarda aids hastalığı ile ilgili bir sürü haber ve kampanya olduğundan, bu disketi alan tüm kullanıcılar içindeki programı çalıştırdığında kendilerine 189$ ödemesini talep eden bir mesaj ile karşılaştılar. Tabi işlemlerin tamamı posta yoluyla yapılıyordu. Siz Panama’daki adrese ödemeyi çek ile gönderiyordunuz ardından adresinize şifre çözme anahtarı gönderiliyordu.

Bu çok basit bir fidye yazılımı olduğu için, iki büyük kusuru vardı. Birincisi simetrik anahtar şifrelemesi (Symmetric Key Encryption) kullanıyordu. Yani şifresini çözebileceğiniz aynı şifreyle şifrelenmişti. Tahmin etmek ve kırmak oldukça kolaydı. Verilerin kendisi değil sadece dizin ve dosya adları şifrelenmişti. Teknik bilgisi olan bir kişi kolayca dosyaları kurtarabilirdi.

1996 yılına geldiğimizde asimetrik şifreleme olan açık anahtarlı şifreleme ile tanışıldı. Bu yöntem ile veriler şifrelenirken farklı bir anahtar kullanılabiliyordu. Bu tarihlerde ödeme işleri hala eski yöntemler ile talep ediliyordu. Henüz elektronik ödeme sistemleri hayatımıza girmemişti.

2009’da tanıştığımız Bitcoin ile işin rengi bir kere daha değişti. Bitcoin, transfer edilebilen, bir merkeze sahip olmayan, anonim ve sanal bir paradır. Dark web’de bu sanal para çok popüler oldu. Daha önce gerek dijital gerek fiziksel hediye kartları ile para talep eden dolandırıcılar artık Bitcoin kullanmaya başlamışlardı.

Takvimler 2012 yılını gösterdiğinde modern fidye yazılımlarına geçiş başlamış oldu ve böylece “Crypto Locker” doğdu. Güçlü dosya şifrelemesi ve açık anahtarlı asimetrik dosya şifrelemesini Bitcoin ödeme yöntemiyle birleştiren bir fidye yazılımıydı. Kısa sürede 3 Milyon dolardan fazla para korsanların eline geçti. Güvenlik güçleri ve üniversitelerin siber güvenlik yetkililerinin yaptığı çalışmalar sonunda yazılım kapatıldı. Ancak modelin uygulanabilir ve çok kazançlı olduğu ortaya çıktı. Süreç böylece başlamıştı.

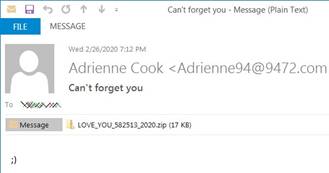

2017 senesi e-posta ile gönderilen fidye yazılımlarının zirve yaptığı yıldı. Fidye yazılımları e-posta eki olarak gönderiliyordu. Locky ve Petya bunlara en iyi örneklerdir. Bu iş öyle çığırından çıkmıştı ki devlet kurumlarından, özel işletmelere kadar yüzlerce, binlerce şirket etkilenmiş, tam bir dijital kaos ortamı oluşmuştu. Gönderilen e-postadaki eki açtığınızda makrolar çalışıyor ve fidye yazılımı bilgisayarınızdaki hedefine ulaşmış oluyordu.

Nemty isimli fidye yazılımı size şifreli bir dosya gibi geliyor. Şifresi 123456 gibi basit bir şey ve siz dosyayı açıp içindeki belgeyi çalıştırdığınızda fidye yazılımı sisteme girmiş oluyor.

2018’den sonra korsanlar artık daha büyük avların peşine düştüler. Büyük şirketler hedefteydi. Saldırganlar önceden araştırma yaparak şirket karlılığına kadar, kamuya açık bilgiler üzerinden araştırma yapıp saldırılarını planlamaya başladılar. Şirketler bu saldırılar sonunda hem para hem de itibar kabına uğradılar.

Microsoft, Office dosyalarında makroların otomatik çalışmasını engelledikten sonra, saldırganlar yeni yöntemler aramaya başladı. Bu dönemde ortaya çıkan IcedID (diğer adıyla BokBot) adlı kötü amaçlı yazılım, bu boşluğu doldurmak için geliştirildi. IcedID, özellikle bankacılık bilgilerini çalmak amacıyla kullanılan bir zararlı yazılımdır. Genellikle şirketleri hedef alır, kullanıcıların ödeme ve hesap bilgilerini ele geçirir. Ayrıca yalnızca bilgi çalmakla kalmaz; başka zararlı yazılımları da sisteme yükleyebilen bir yükleyici (loader) olarak çalışır. Bu yazılım ilk kez 2017 Sonbaharında güvenlik araştırmacıları tarafından fark edildi. Yapılan analizlerde IcedID’nin modüler yapıda olduğu, yani farklı görevleri yerine getiren parçalarla genişletilebildiği anlaşıldı. İlginç bir şekilde, başlangıç sürümünün diğer trojanlardan alınmış ya da kopyalanmış kodlar içermediği görüldü — bu da onu dönemin siber tehditleri arasında alışılmadık derecede özgün kılmıştı.

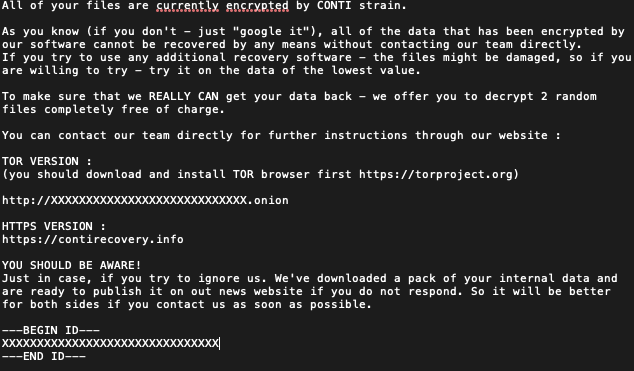

Conti fidye yazılımı, 2020 yılından itibaren etkin olduğu bilinen bir Ransomware-as-a-Service (RaaS) yani “hizmet olarak fidye yazılımı” modelidir. Rusya merkezli bir siber suç grubu tarafından yürütüldüğü düşünülmektedir. Bu grup, sağlık kurumları, eğitim kuruluşları, kamu kurumları, kritik altyapılar, acil servisler ve çeşitli özel şirketler gibi birçok sektöre yönelik saldırılarıyla tanınır. Wizard Spider olarak da bilinen Conti grubu, daha önceki Ryuk fidye yazılımının bir devamı niteliğindedir ve Rusya hükümetiyle bağlantılı olduğu iddia edilmektedir. Aralık 2019 ile Mayıs 2022 arasında en yoğun dönemini yaşayan grup, yalnızca 2021 yılında yaklaşık 180 milyon dolar gelir elde etmiştir.

2022 yılı başında BazaLoader zararlı yazılımı ilk kez tespit edilmeye başlanmıştı. Saldırganlar güven kazanmak için hedef kurumların müşteri iletişim formlarını kullanıp kendilerini güvenilir gönderici olarak kaydettiler. Sonrada, bilinen bir şirketi taklit eden sahte e-postalar gönderdiler. Bu sahte alan adları gerçek site ile hemen hemen aynıydı; tek fark .com yerine .us olmasıydı, bu küçük değişiklik insanların dikkatini çekmiyordu. E-postalar yoluyla kurbanlara BazarLoader adlı bir dropper (düşürücü) kötü yazılımı yüklendi. Bu noktadan sonra saldırganların izleri genellikle kayboluyor. Yine de deneyimli analistler bir sonraki adımları tahmin edebiliyor. BazarLoader çoğunlukla bir saldırının ilk aşaması olarak kullanılır ve daha sonra Conti fidye yazılımı ya da Cobalt Strike gibi daha tehlikeli araçlar kurulup saldırı ilerletilebilir.

PayDay fidye yazılımı, bilgisayarınızdaki resimler, belgeler ve videolar dahil olmak üzere çoğu dosya türünü şifreler. Ayrıca, harici diskler veya ağ paylaşımları gibi bağlı tüm sürücülerdeki dosyaları da hedef alır. Ancak dikkat çekici bir istisna vardır: Geri Dönüşüm Kutusu içindeki dosyalar PayDay tarafından şifrelenmez. Bu fidye yazılımı gönderen saldırganlar fidyeyi ödemek için 96 saat (4 gün) süre verir. Bu süre içinde ödeme yapılmazsa fiyat iki katına çıkar. Ödeme yöntemi olarak BitCoin kabul etmektedir.

Peki neden fidye yazılım bilgisayar korsanları tarafından karlı bir yol olarak görülüyor?

Bu tür saldırıların neden hâlâ devam ettiğini merak ediyor olabilirsiniz. Cevabı oldukça basit: siber suç kârlı ve suçlular çoğu zaman ceza almadan kurtuluyor.

Artık hackerlar sadece “yaramaz gençler” değil; para kazanmak için hareket eden organize suç grupları haline geldiler. Üstelik bu alanda kazanılabilecek para da oldukça yüksek. Başarılı bir fidye yazılımı saldırısı, saldırganlara ortalama 140.000 dolar kazandırabiliyor. Üstelik maliyeti düşük, yakalanma riski ise oldukça az.

Bu nedenle birçok uzman, siber suçları uyuşturucu kaçakçılığına benzetiyor. Karanlık bir iş, ancak kâr–risk oranı çok daha avantajlı.

Coveware adlı siber güvenlik şirketi, fidye çetelerinin elde ettiği %98 kar marjını 1990’ların kokain kartellerinin %91 kar marjına benzetti.

Son 6 yılda fidye yazılımlarının ortalama maliyeti %574 artarak 761,106 dolardan 5,13 milyon dolara çıktı.

Yıllara göre fidye yazılımı saldırılarının ortalama maliyeti şu şekildedir:

- 2019: 761.106 ABD Doları (Sophos)

- 2020: 1,45 Milyon ABD Doları (GetAstra)

- 2021: 4,62 Milyon ABD Doları (GetAstra)

- 2022: 4,54 Milyon ABD Doları (GetAstra)

- 2023: 5 Milyon ABD Doları (Fisher Phillips)

- 2024: 5,13 Milyon ABD Doları (IBM)

Bu veriler, fidye yazılımı saldırılarının yıllar içinde maliyet ve etki açısından istikrarlı bir şekilde arttığını, siber tehditlerin artık çok daha yüksek finansal riskler doğurduğunu açıkça göstermektedir.

Son Söz

Kripto-fidye yazılımları ilk bakışta basit bir fikir gibi gelebilir: verileri şifrele, fidye talep et. Ancak gerçekte bunlar son derece karmaşık ve giderek daha sofistike hale gelen tehditlerdir. Eğer bir şirket yeterli güvenlik katmanına ve iyi hazırlanmış bir olay müdahale planına sahip değilse, bu saldırılar hem büyük miktarda para kaybettirebilir hem de kritik verilerin yok olmasına yol açabilir.

Bu saldırıların tespiti zordur; saldırganlar genellikle uzun süre fark edilmeden hareket eder. Saldırı gerçekleştiğinde, gizli dosyalar şifrelenir ve kurbanlardan bu verilerin kilidini açmak için para istenir. Ne yazık ki fidye ödense bile veriler her zaman geri gelmeyebilir; bazen ödeme sonrasında bile daha fazla kötü amaçlı yazılım bulaşır veya başka zararlar ortaya çıkar.

Sonuç olarak, kripto-fidye yazılımlarına karşı en etkili savunma, önleyici güvenlik önlemleri almak ve güçlü yedekleme politikaları uygulamaktır. Şirketlerin güvenlik farkındalığını artırması, çalışanlarını olası tehditlere karşı eğitmesi ve düzenli olarak güvenlik testleri yapması büyük önem taşır. Etkin bir saldırı önleme, tespit ve müdahale stratejisi, bu tür saldırıların etkisini en aza indirmenin ve iş sürekliliğini korumanın en güvenilir yoludur.